A LGPD (lei geral de proteção de dados) foi sancionada em agosto de 2018 e começará a valer em 2020. A lei tem o objetivo de regular as atividades em relação aos dados pessoais.

Prevendo que todos os dados pessoais e dados sensíveis só possam ser coletados com a autorização do usuário, a LGPD traz maior segurança e privacidade para consumidores.

Se a lei geral de proteção de dados ainda é uma novidade e você não sabe como ela funciona, vamos falar sobre isso em detalhes e tirar todas as suas dúvidas.

O que a LGPD determina?

Para facilitar a vida tanto do empresário quanto do consumidor, apresentamos a estrutura dos termos que compõem a lei geral de proteção de dados pessoais.

Dados pessoais: é qualquer informação que possa identificar uma pessoa, ou seja, qualquer dado com os quais seja possível encontrá-la e entrar em contato com ela. Nome; RG; CPF; número de telefone, e-mail ou endereço são exemplos de dados pessoais;

Dados sensíveis: esses dados são aqueles que dizem respeito aos valores e convicções de cada um, como orientação sexual; etnia; opinião política; convicção religiosa, crenças filosóficas e informações de saúde. Todas essas informações podem originar discriminação e preconceito, e por isso são consideradas sensíveis;

Tratamento de dados: os dados podem ser usados de várias maneiras. É possível apenas armazená-los na coleta, mas podem ser compartilhados, classificados, acessados, reproduzidos, avaliados, processados e transformados em novos dados a partir dos antigos. Qualquer operação que envolva esses dados, portanto, é considerada um tratamento;

Titular dos dados: o titular dos dados nada mais é do que a pessoa física dona dos dados coletados;

Consentimento aos dados: o consentimento é a autorização que o usuário concede a terceiros em utilizarem os dados fornecidos. Essa informação precisa estar bem clara ao usuário, assim como a finalidade para qual seus dados estão sendo solicitados;

Anonimização e pseudoanonimização: quando um dado tem sua associação dificultada por algum processo técnico ele é chamado de dado pseudoanonimizado, pois ainda entra nas implicações da LGPD. Um dado anonimizado, no entanto, não pode ser identificado ou rastreado de forma alguma, e por isso não é considerado um dado pessoal, não se encaixando nas regras da LGPD;

Controlador e processador: o controlador é a pessoa ou empresa que se responsabiliza e decide o que será feito com as informações coletadas de um consumidor, enquanto o processador é quem faz o tratamento dos dados.

Como a LGPD impacta o meu negócio?

– Aumenta as proteções dos titulares de dados pessoais

– Incrementa o dever de proteção dos dados pessoais

– Exige a notificação de violações de segurança de dados pessoais

– Impõe penalidades significativas por descumprimento

A Tecnologia Microsoft 365 Business é a solução ideal para acelerar a conformidade do seu negócio com a LGPD.

O time de tecnologia da I9Tec pode te ajudar com essa solução, tirar suas dúvidas e implantação! Mas se você for um usuário mais avançado, continue lendo para saber mais a fundo sobre como a Microsoft para a LGPD pode te ajudar.

Cenários mais comuns de LGPD

1- Como descobrir dados sensíveis em dados não estruturados?

2- Como assegurar a proteção dos dados em estrutura local, na nuvem e em dispositivos móveis?

3- Como garantir e restringir acesso aos dados?

4- Como detectar ameaças antes que elas causem danos maiores?

5- Como comprovar que os esforços necessários de conformidade estão sendo realizados?

6- Como executar pedidos de dados de titulares?

1 – Como descobrir dados sensíveis em dados não estruturados?

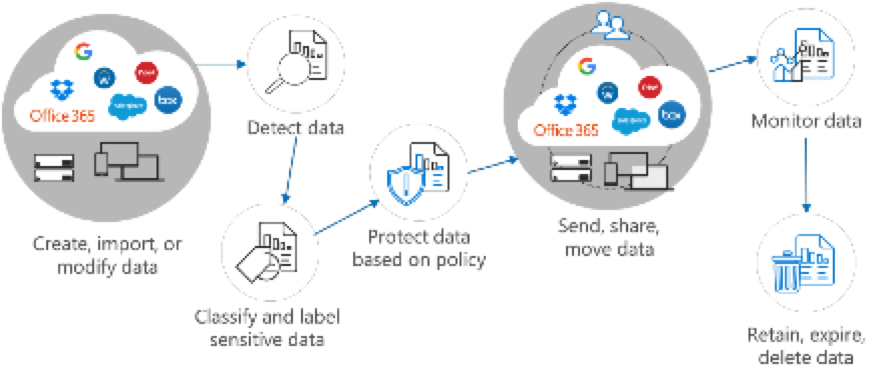

Fig 2: Identificar dados sensíveis em dados não estruturados.

A LGPD exige que todos os dados pessoais possam ser, a qualquer momento, solicitados pelo titular em um formato que permita sua utilização subsequente, inclusive em outras operações de tratamento.

Toda organização tem muitos dados, dentre eles dados sensíveis. Estes podem residir numa estrutura local, no Office 365 ou em outros aplicativos de nuvem. Independente de onde estejam, precisamos identificar estes dados sensíveis e classificá-los de acordo.

Por exemplo, é preciso varrer seus diretórios em estrutura local e sites do SharePoint buscando por dados sensíveis e, quando forem encontrados, relatá-los de volta para você ou classificar e proteger diretamente os dados de acordo com definições prévias. Em relação à estas demandas:

O Office 365 eDiscovery search pode ser usado para encontrar texto e metadata em conteúdos espalhados em seus ativos do Office 365—SharePoint Online, OneDrive for Business, Skype for Business Online, e Exchange Online.

O Data Governance usa inteligência artificial e insights assistidos por máquina para ajudar a encontrar, classificar, definir políticas, e tomar ações para gerenciar o ciclo de vida dos dados que são mais importantes para a sua organização.

O Microsoft Azure Information Protection ajuda a identificar quais são as suas informações sensíveis e onde elas residem. Você pode buscar por dados classificados, como por exemplo “Interno”, descobrir quem o acessou e, caso necessário, revogar o acesso.

2 – Como assegurar que meus dados estejam protegidos na infra local, na nuvem e em dispositivos móveis?

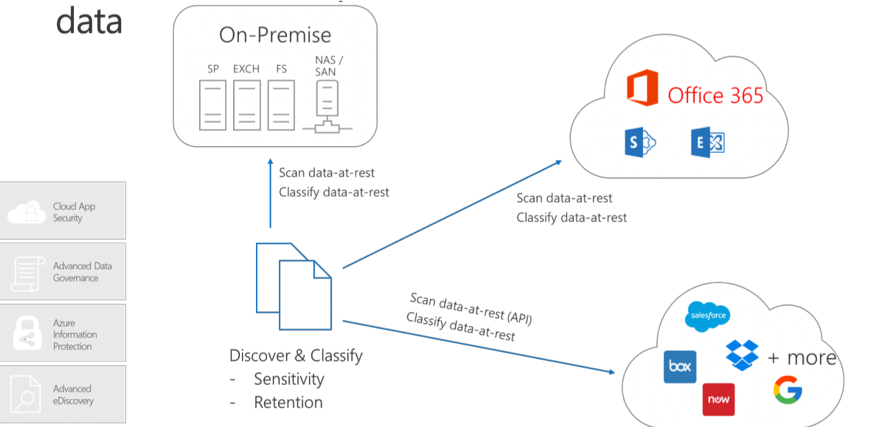

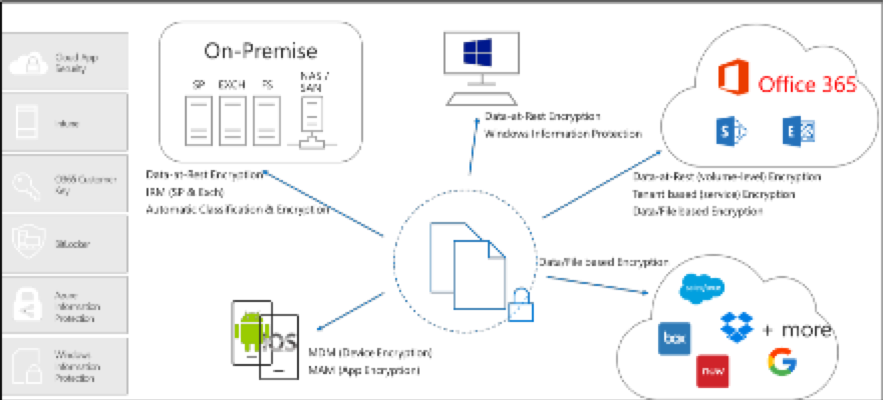

Fig 3: Proteção dados onde eles estiverem.

A sua empresa provavelmente tem dados sensíveis espalhados em diversas aplicações, e é possível potegê-los de diversas maneiras:

Dados que residam na infra local

Uma das atividades que você precisa fazer é proteger os dados em repouso, ou seja, dados que não estão sendo utilizados, o que pode ser feito com criptografia de disco (a criptografia de disco é aplicada ao espaço em questão e aos ativos que nele residirem). Mas você pode, além disto, se utilizar de uma camada de proteção adicional para criptografar os arquivos em si (através do Azure Information Protection), garantindo que o arquivo não possa ser acessado sem autorização, mesmo que seja transferido para um repositório não criptografado (como pendrive, email, serviços de armazenamento em nuvem).

Dispositivos

Além de proteger os dados em repouso, você poderá, através do Intune, segmentar os mesmos, separando o conteúdo pessoal do corporativo e adicionando diversos controles para que informações da empresa não sejam expostas em aplicativos de uso pessoal, como WhatsApp, Dropbox e Twitter. A solução é compatível com os principais Sistemas Operacionais de mercado: Apple IOs, MaC OS, Android e Windows.

E por fim, dispositivos móveis (Windows, Apple IOs e Android)

Através da gestão de dispositivos do Intune (MDM), podemos impor criptografia de dispositivos para garantir que os dados em repouso estejam protegidos. Entretanto isto nem sempre é possível, especialmente no caso em que seus usuários tragam seus próprios dispositivos (BYOD). Neste caso, a sua empresa pode optar por usar o recurso de gerenciamento de aplicativos do Intune (MAM) para mover a camada de criptografia para o aplicativo móvel em vez do dispositivo como um todo e aplicar controles adicionais sobre aonde os dados podem ir (por exemplo, impedir que os dados corporativos se movam à um aplicativo pessoal (não gerenciado, como o WhatsApp, Dropbox, Twitter, etc.). Você poderá fazer uma combinação entre os dois para melhor proteger os seus dados.

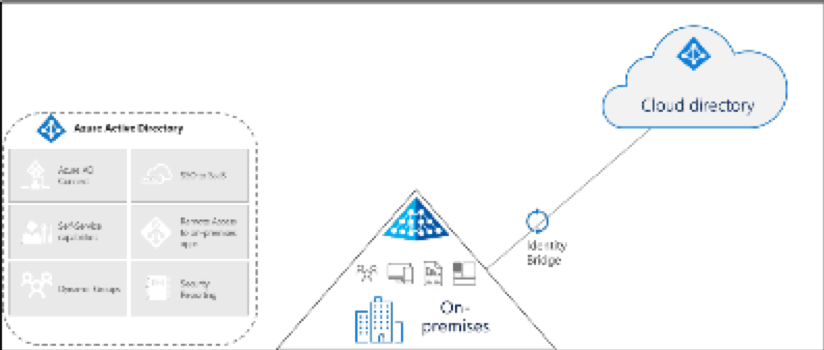

3 – Como garantir e restringir acesso aos dados?

Fig 4:Gestão de identidade e acesso.

A forma como protegemos nossos dados e informações mudou, uma vez que com aplicações em nuvem e dispositivos móveis, temos cada vez menos controle do nosso perímetro de segurança. Mas ainda há uma coisa comum entre quase todos os locais onde os dados são armazenados, que é a identidade para acessar esses dados, o que nos faz colocar a gestão de identidade no centro da nossa estratégia de proteção de dados.

Usuários finais podem não saber lidar com diferentes combinações de nome de usuário/senha para diferentes serviços que eles precisam acessar (geralmente nossos usuários buscam padrões e/ou combinações fáceis para as senhas). Ao mesmo tempo, senhas são difíceis de serem lembradas pelo usuário e fáceis de serem “quebradas” por um algoritmo.

Para endereçar esta situação, podemos nos valer das identidades que nossos usuários já utilizam no Active Directory para dar acesso às mais diversas aplicações, sejam estas hospedadas em nuvem ou local, a partir de seus computadores, navegadores ou dispositivos móveis.

Com recursos avançados de gestão de identidade e controle de acesso, você poderá permitir aos usuários finais utilizar logon único em aplicativos de nuvem e exigir múltiplos fatores de autenticação, garantindo segurança adicional ao seu ambiente corporativo. Além disso, você poderá disponibilizar recursos de autoatendimento como redefinições de senha e solicitação de acesso remoto a aplicativos.

- Azure Active Directory (AAD) é uma solução de gestão de identidade e acesso na nuvem. O AAD gerencia identidades e controla o acesso a aplicações e dados na nuvem ou na infra local.

- Multifactor Authentication (MFA) é um recurso de segurança de verificação em duas etapas, baseando-se na abordagem de autenticação em camadas. A utilização de vários fatores de autenticação apresenta um desafio significativo para os invasores. Ainda que um invasor consiga descobrir a senha do usuário, o mesmo não conseguirá seguir adiante sem que esteja em posse do método de autenticação adicional. Isso funciona exigindo dois ou mais dos seguintes métodos de autenticação:

- Algo que você sabe (normalmente, uma senha)

- Algo que você tem (um dispositivo confiável que não pode ser facilmente clonado, como um telefone)

- Algo seu (como autenticação através de biometria, como por exemplo por impressão digital ou reconhecimento da íris, que são recursos bastante difundidos em dispositivos móveis)

- Portal de auto-serviço: Com o Microsoft 365 Business será possível ao usuário, de forma segura e controlada pelo departamento de TI, fazer alteração de senha e solicitar acesso a serviços de forma autônoma, diminuindo consideravelmente o esforço das equipes de tecnologia na gestão de atividades comuns ao cotidiano das empresas.

4 – Como detectar ameaças antes que elas causem danos maiores?

Quando um vazamento acontece, precisamos detectá-lo o mais rápido possível para minimizar seu impacto, além de entender quais registros foram afetados. A LGPD exige que a empresa deverá notificar prontamente à Autoridade Nacional de Proteção de Dados (ANPD) quando houver um vazamento de dados.

Quando alguma atividade fora do comum for detectada, é importante que a sua organização seja alertada imediatamente e a partir daí monitorar comportamentos suspeitos. Estes alertas permitirão, em diversos casos, evitar um vazamento. Mesmo que o vazamento ocorra, é possível correlacionar todos os dados e atividades a fim de determinar seu impacto e, por fim, estancá-lo.

O Microsoft Office 365 Advanced Threat Protection (OATP) é um serviço de filtragem de email baseado em nuvem que ajuda a proteger sua organização contra malware e vírus desconhecidos, fornecendo proteção robusta de day-zero e inclui recursos para proteger sua organização contra links prejudiciais em tempo real. O Office ATP tem recursos ricos de relatórios e de rastreamento de URL que dão aos administradores a percepção dos tipos de ataques que ocorrem na sua organização.

A seguir estão as principais maneiras de usar o Office ATP para proteção de mensagens:

- Anexos Seguros: protegem contra malware e vírus desconhecidos e fornecem proteção de dia zero para proteger seu sistema de mensagens. Todas as mensagens e anexos que não têm uma assinatura de vírus/malware conhecida são roteados para um ambiente especial em que o Office ATP usa uma variedade de técnicas de aprendizado e análise de máquina para detectar más intenções. Se nenhuma atividade suspeita for detectada, a mensagem será liberada para entrega à caixa de correio.

- Links Seguros: protege seus usuários contra URLs mal-intencionadas em uma mensagem ou em um documento do Office. A proteção permanece sempre o link for acessado, pois links mal-intencionados são bloqueados dinamicamente enquanto os seguros podem ser acessados.

- Políticas anti-phishing: verifica mensagens por indicações de que uma mensagem pode ser uma tentativa de phishing. Quando os usuários estão cobertos por políticas do Office ATP (anexos seguros, links seguros ou anti- phishing), as mensagens de entrada são avaliadas por vários modelos de aprendizado de máquina que as analisam e executam a ação apropriada, com base nas políticas configuradas.

- ATP para SharePoint, OneDrive e Microsoft Teams: ajuda a detectar e bloquear arquivos identificados como mal-intencionados em sites de equipe e bibliotecas de documentos.

Fig 6: Detecção de ameaças..

Fig 6: Detecção de ameaças..

Fig 5: Detecção de ameaças com o Office ATP.

5 – Como provar que os esforços corretos estão sendo executados para estar em conformidade com a lei?

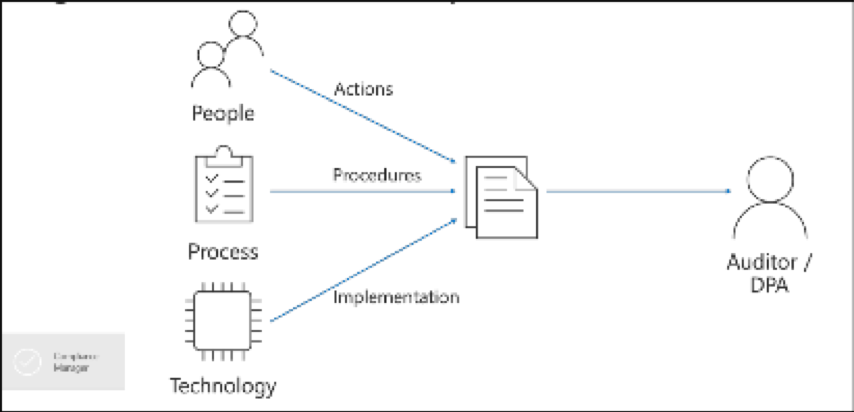

Fig 6: Pessoas, processos e tecnologia para a LGPD.

A LGPD é sobre pessoas, processos & tecnologia.

Para mostrar que a sua empresa está em conformidade, precisamos documentar ações, procedimentos e a implementação dos controles. Estes podem ser apresentados ao auditor/Agência Nacional quando solicitado para mostrar que as ações da sua empresa, empregando as nossas tecnologias, estão em linha para estar em conformidade com a lei. Uma das maneiras mais fáceis de fazer isso é com a ajuda de uma ferramenta de controle, como o Compliance Manager.

- O Compliance Manager*, é uma ferramenta de avaliação de riscos baseada em workflows e está disponível hoje no Service Trust Portal, e permite acompanhar, assignar e verificar as atividades de conformidade da sua organização na plataforma Microsoft. Disponível apenas para GDPR neste momento.

6 – Como localizar dados de um titular?

Fig 7: Pedido de dados de um titular.

Fig 7: Pedido de dados de um titular.

A LGPD define direitos básicos que garantem ao cidadão a titularidade sobre os seus próprios dados pessoais. Para cumprir com esta requisição, a sua empresa precisará buscar os dados referentes ao titular em todos os seus dados armazenados, como Sharepoint, Exchange, Teams, grupos e pastas públicas.

Uma das ferramentas que oferecemos para simplificar os processos é a pesquisa de conteúdo do Office 365, O365 Content Search.

O O365 Content Search é uma ferramenta de descoberta eletrônica que permite que você execute pesquisas de descoberta eletrônica em grandes volumes de conteúdo. Não há limites para o número de locais de conteúdo que você pode pesquisar. Você pode pesquisar todas as caixas de correio, todas as pastas públicas do Exchange e todos os sites do SharePoint Online e as contas do OneDrive for Business em uma única pesquisa de conteúdo. Também não há limites para o número de pesquisas que podem ser executadas ao mesmo tempo.

Além disso, qualquer mensagem de email criptografada pelo RMS (Right Management Services) incluída nos resultados de uma pesquisa de conteúdo será descriptografada quando você exportá-las (como mensagens individuais). Esse recurso de descriptografia é habilitado por padrão para membros do grupo de funções do eDiscovery Manager.

Desta forma, você pode encontrar e fornecer ao titular os dados que sua empresa possui sobre o mesmo, para que este possa se informar, solicitar alterações ou remoções.

Microsoft 365 Business é a solução ideal para iniciar sua jornada de conformidade com a LGPD.

Adquira hoje mesmo sua licença Microsoft 365 Business com o add-on de Conditional Access com a equipe de tecnologia da I9Tec.

Solicite uma demonstração grátis em nosso chat!